一、概述

近期,奇安信网络安全部在日常运营过程中通过天擎EDR发现,有攻击者以知名终端管理工具中文版为诱饵传播木马程序,威胁情报中心跟进了此次事件,并进行了分析拓展。

本身有免费版本,但用户界面目前不支持中文,攻击者抓住了国内用户这方面的需求,在CSDN和知乎等社区平台发布文章推广带有后门的下载地址。下载得到的压缩包中携带恶意载荷,最终会加载Gh0st木马,执行远程控制和窃密行为。

二、事件详情

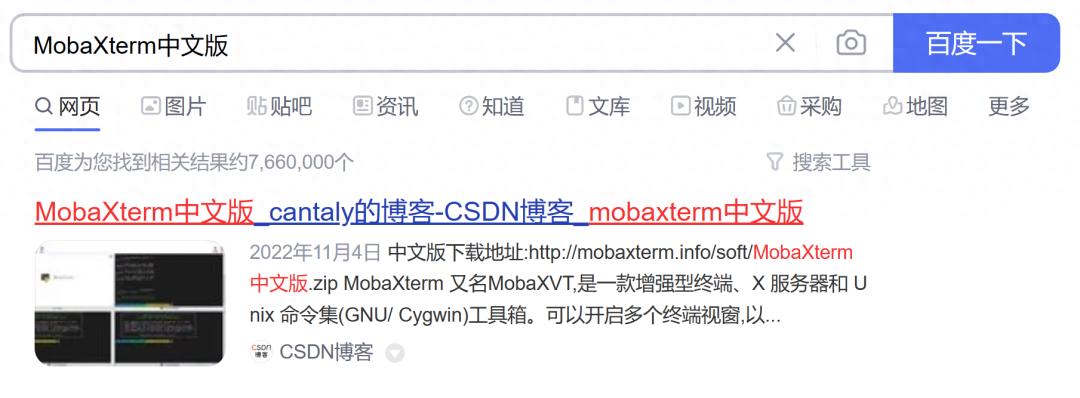

国内搜索引擎搜索“中文版”,搜索结果中排名第一的文章就是在推广带毒的。

CSDN显示该用户于10月19日创建,目前已注销,从11月4日开始发布文章,发布的7篇文章基本是在推广带毒的应用。

攻击者在知乎也发布了一篇推广“中文版”的文章。

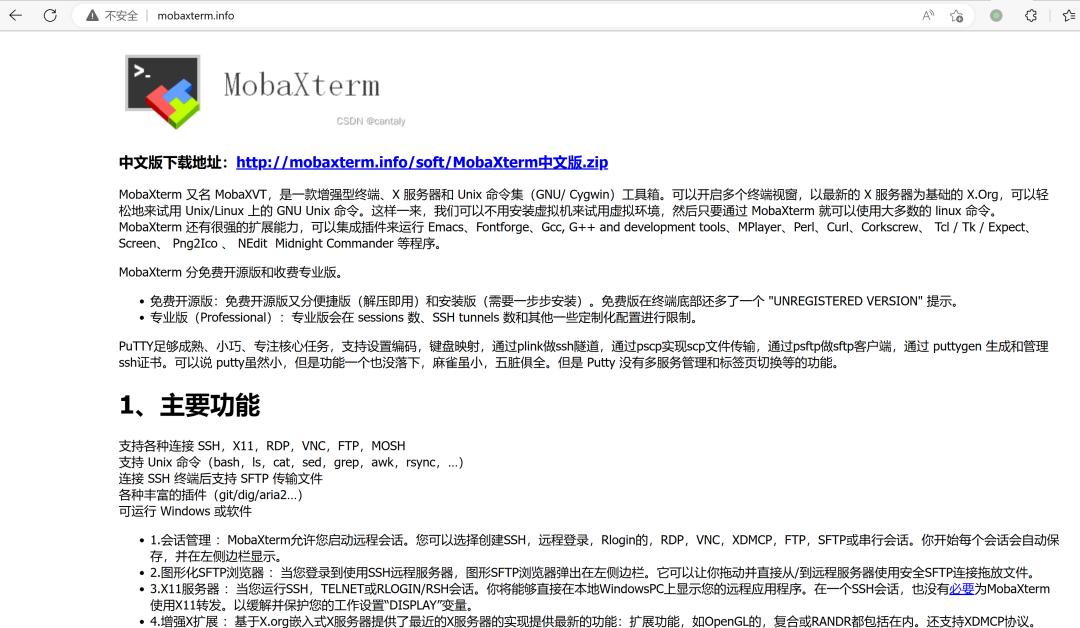

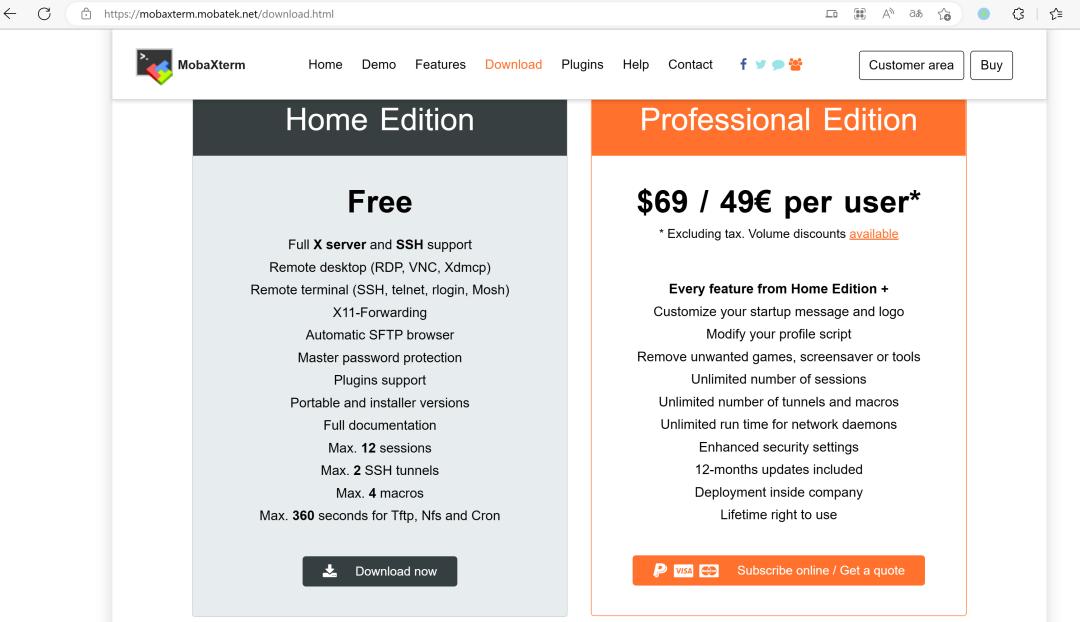

带毒应用的托管域名()模仿成与有关。左上角包含图标的图片上还有CSDN水印(”CSDN @”),水印中的ID()也在该带毒应用的CSDN推广文章中出现。

而的官方网站域名为。

攻击者使用的域名注册时间是11月3日,就在CSDN和知乎文章发布前不久。

该域名自注册以来的访问趋势如下。

三、样本行为

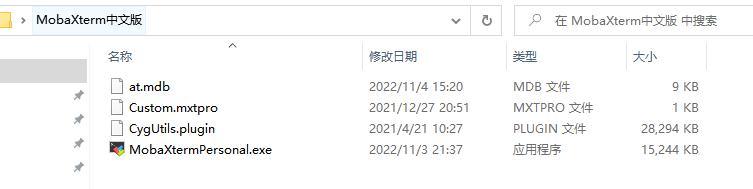

带毒应用的压缩包有如下内容,其中at.mdb文件是主要恶意载荷(后续也会从C2服务器再次拉取at.mdb)。

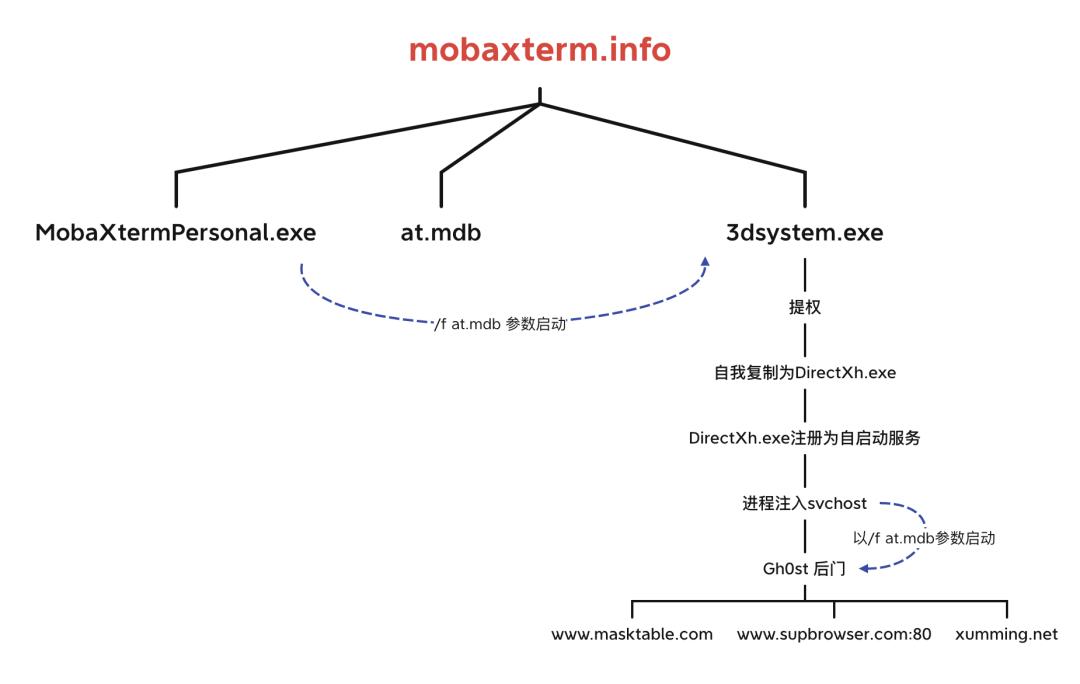

执行流程如下:

(1) .exe请求,下载.exe;

(2) .exe以/f at.mdb参数启动.exe,通过DCOM跨进程的方式绕过UAC,提权后的.exe自我复制为.exe、.exe,并放到不同目录下;

(3) 提权后的.exe将.exe注册为自启动服务实现持久化,.exe作为服务启动后,进行联网行为,并加载文件at.mdb,最终执行Gh0st后门。

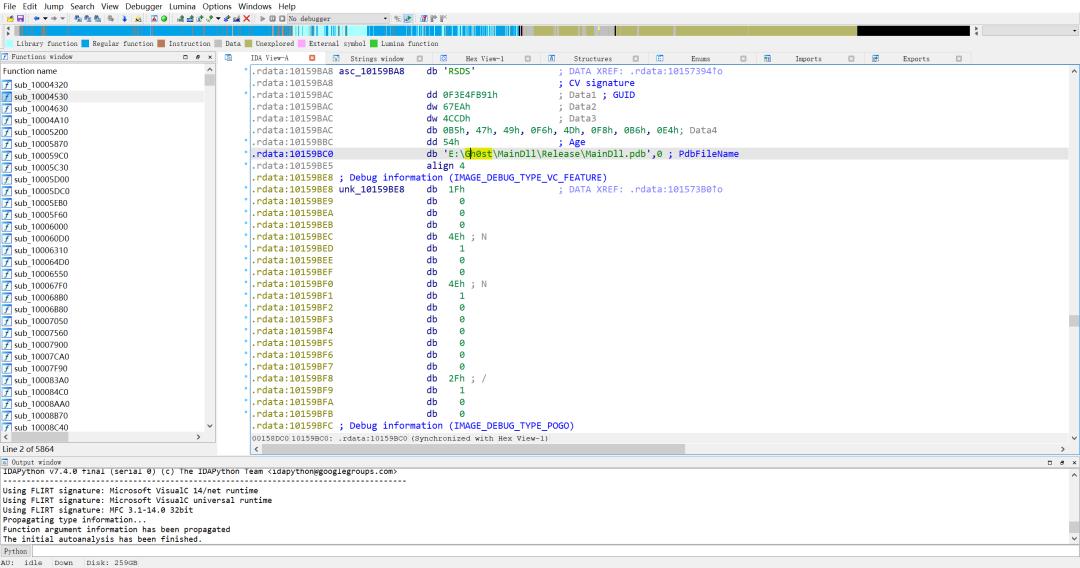

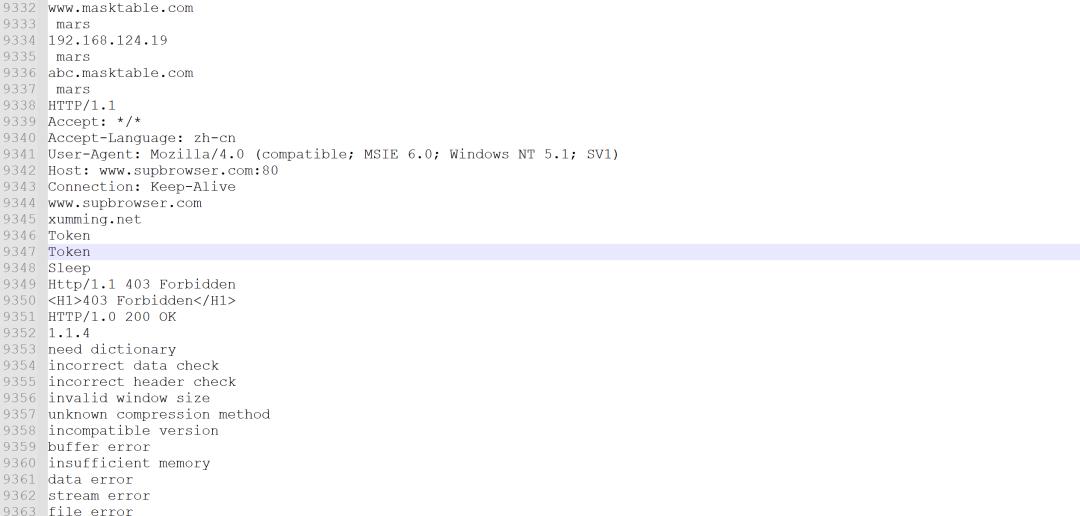

Gh0st后门的配置信息如下。

我们通过线索拓展,发现了在此次样本以外更多的与攻击活动相关的C2信息(详见IOC列表)。

四、总结

© 版权声明

文章版权归作者所有,未经允许请勿转载。

相关文章

暂无评论...